Im Zusammenhang mit der Cyberversicherung, insbesondere bei größeren Unternehmen, fällt immer wieder der Begriff eines SOC (Security Operations Center). Der Betrieb eines SOC wird auch von manchen Cyberversicherern ab einer gewissen Größenordnung eines zu versichernden Unternehmens zur Voraussetzung gemacht. Ein SOC kann durch eine eigene Abteilung betrieben werden oder als externe Dienstleistung zugekauft werden. Gerade im Mittelstand wird sehr häufig zu externen Lösungen gegriffen, da entsprechend spezialisiertes Personal rar und auch nicht gerade günstig ist.

Was genau ein SOC ist und welche Aufgaben es hat, soll in diesem Artikel kurz erläutert werden.

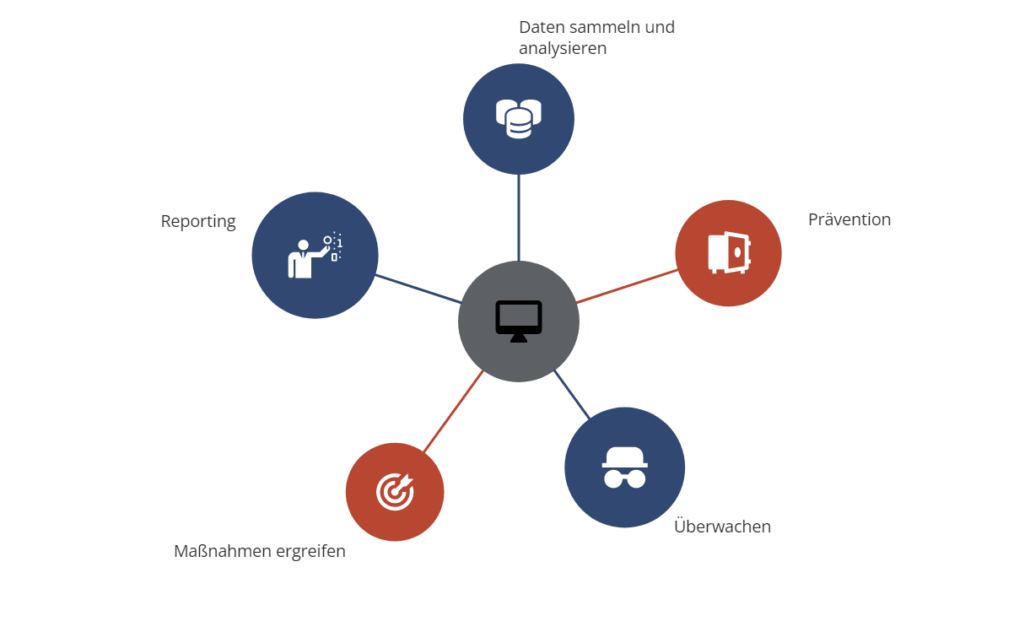

Zusammenfassend lässt sich ein Security Operations Center als das Zentrum aller sicherheitsbezogenen Aktivitäten einer IT-Umgebung beschreiben – es soll die IT-Infrastruktur und die beherbergten Daten vor Gefahren von außen aber auch von innen schützen.

Der Sicherheitsmanager der eigenen IT

Das SOC ist somit der Sicherheitsmanager der eigenen IT. Um diese Aufgabe bewältigen zu können, muss das SOC in der Lage sein, alle sicherheitsrelevanten Systeme zu überwachen und die dortigen Vorgänge zu analysieren:

- Unternehmensnetzwerk (Switches, Router)

- Server (Datenbanken, EMail)

- Arbeitsstationen

- mobile Geräte (Smartphones, Tablets)

- evtl. Produktionsmaschinen

- Internet of Things (zentrale Gerätesteuerungen, Smart Devices)

- Internetservices

Während dies ein Umfang technischer Natur ist erfüllt ein SOC eine Vielzahl von Aufgaben, alle natürlich mit dem Ziel, die IT-Sicherheit des Unternehmens bestmöglich auszugestalten. Zu diesen Aufgaben gehören daher insbesondere:

Daten sammeln und analysieren

Um zu gewährleisten, dass das SOC effektiv arbeiten kann, ist vorab ein vollständiges Inventar aller Systemkomponenten erforderlich. Dieses gewährleistet, dass die erforderlichen Informationen aus den verschiedenen Strukturen und Log-Informationen vollständig zusammengetragen werden können. Diese Sammlung von sicherheitsrelevanten Informationen stellt auch die erste Aufgabe dar, die ein SOC ausübt.

Weiters überwacht ein SOC nicht nur die eigenen Informationen aus der eigenen IT, sondern es werden auch relevante weitere Informationen analysiert, welche nicht direkt mit der eigenen IT in Verbindung stehen:

- Verfügbarkeit von Sicherheitspatches von Herstellern

- Meldungen über Sicherheitslücken

- Überwachung des Internet-Traffics z.B. Erkennung von DOS-Attacken

Prävention

Auf Grundlage der gesammelten Daten erarbeitet das SOC präventiv Sicherheitskonzepte, welche den Schutz des Unternehmensnetzwerks gewährleisten sollen. Dazu zählen z.B. auch Prozesse, die eine schnelle Verteilung von Sicherheitsupdates gewährleisten sollen und ein zentrales Sicherheitsmanagement der unterschiedlichen Devices – dazu gehört aber auch die Erarbeitung und Aktualisierung von Benutzer-Richtlinien der Anwender. Auch regelmäßige Sicherheitsschulungen der Mitarbeiter werden häufig vom SOC inhaltlich beeinflusst oder auch selbst durchgeführt, da hier die Daten von tatsächlichen Sicherheitsvorfällen im Unternehmen zusammen laufen, was in den Schulungsinhalten jedenfalls mitberücksichtigt werden sollte. Die Risikoabschätzung ist ebenfalls Aufgabe des eigenen SOC als Grundlage für Budget- und Schwerpunktentscheidungen des Managements.

Überwachen

Die aktive Überwachung der IT-Systeme stellt sicherlich die zentrale Aufgabe des SOC dar. Dies umfasst einerseits die Überwachung der laufend gesammelten Daten, um einen Angriff zu erkennen aber auch die das Erkennen von bestehenden Sicherheitslücken und deren Beseitigung in den eigenen Systemen. Verdächtige Aktivitäten im Netzwerk sollen erkannt werden und entsprechend eine entsprechende Alarmierung zur Folge haben, damit der Vorfall analysiert werden kann.

Maßnahmen ergreifen

Die Analyse der gesammelten Daten bildet die Grundlage für die weiteren Services eines SOC – bei erkannten Angriffen ist es erforderlich, dass die Entscheidungsketten aufeinander abgestimmt sind und klare Handlungsanweisungen vorliegen. Einerseits ist es wichtig dass möglichst direkt Abwehrmaßnahmen gegen einen Cyber-Angriff vorgenommen werden – diese Maßnahmen können je nach Gefährdungslage folgendermaßen aussehen:

- Veranlassung von gemeinsamen Maßnahmen mit externen Providern

- Beobachtung der Aktivitäten des Angreifers zur Abschätzung des Ausmaßes des Angriffs

- Abschottung der betroffenen Systeme bis hin zum

- Shutdown der gesamten IT

Reporting

Eine wichtige Aufgabe des SOC ist auch das Reporting an das Management – dazu gehören die Einschätzungen in Bezug auf die eigenen Sicherheitslage und Empfehlungen in Bezug auf die sicherheitsrelevanten Systeme. Darüber hinaus kann das SOC in verschiedensten Bereichen des Unternehmens beratend zur Seite stehen um Sicherheitsstrategien von Anfang an bei der Unternehmens- und Projektplanung mitzudenken. So unterstützt lassen sich Pflichten hinsichtlich Datenschutz und Compliance wesentlich effizienter erfüllen.

Fazit

Der Betrieb eines SOC ist für Unternehmen, die eine bestimmte Größenordnung überschreiten und deren Dienstleistung/Produktion in großem Maße von IT-Systemen abhängig sind, heutzutage unerlässlich. Auch der Zukauf eines externen SOC ist möglich und es gibt für diese Leistungen zahlreiche Anbieter am Markt – deren Angebote können auf jede Unternehmensgröße abgestimmt werden. Die externe Vergabe ist in jedem Fall eine Überlegung wert, da entsprechend qualifiziertes Personal im aktuellen Umfeld sehr schwierig zu akquirieren ist und eine externe Verantwortlichkeit sicherlich zu begrüßen ist. Falls man sich für einen externen Anbieter entscheidet, sollte man bei der Auswahl jedenfalls die nötige Sorgfalt walten lassen, da aufgrund der weitreichenden Berechtigungen, die man dem Anbieter erteilt – die für die Durchführung der Aufgabe durchaus nötig sind – Vertrauen zum gewählten Partner Voraussetzung ist.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Ein perfekter Angriff: Wie ich fast mein GMail-Konto verloren hätte

Die Zeit, in der man Cyberkriminelle an schlechter Grammatik oder offensichtlichen technischen Fehlern erkennen konnte, ist vorbei. Die neue Generation von KI-gestützten Angriffen ist raffiniert, überzeugend und hochprofessionell.

WEITERLESEN

Der EU AI Act: Regulierung für Künstliche Intelligenz

Am 1. August 2024 trat der "AI Act" der Europäischen Union in Kraft.

WEITERLESEN

Fehleinschätzungen zu NIS2: Wie Unternehmen die Richtlinie unterschätzen!

Über die EU-Richtlinie NIS2 wurde in den letzten Monaten viel berichtet. Sie stellt viele Unternehmen vor große Herausforderungen und zahlreiche Fehleinschätzungen und Missverständnisse erschweren die effektive Umsetzung.

WEITERLESEN