Cyber-Attacken – eine mittlerweile akute tägliche Bedrohung für alle, besonders aber für Unternehmen und deren Management. Wir werden in einer Serie über Schadenbeispiele berichten, die sich auch tatsächlich ereignet haben, und repräsentativ für solche Ereignisse sind.

Also keine künstlich aufgeblasenen Weltuntergangs-Szenarien, sondern Informationen über laufend vorkommende Fälle. Im Gegensatz zur Tagespresse, die lediglich über dramatische Großschäden berichtet, werden wir uns in diesem Format mit dem üblichen Tagesgeschäft unserer Experten in der Cyber-Versicherung bei INFINCO auseinandersetzen.

Exchange-Sicherheitslücke

Hafnium, eine Hackergruppe die vermutlich aus China operiert, startete im vergangenen Jahr eine bislang beispiellose Angriffswelle auf Microsoft-Exchange-Server. Die Attacke nutzte dabei sog. Zero-Day-Schwachstellen aus. Zero-Day-Schwachstellen sind Sicherheitslücken die von Angreifern entdeckt wurden, bevor der Hersteller der Soft- bzw. Hardware darauf aufmerksam geworden ist. Da der Herstellen nichts davon weiß, gibt es auch keinen Patch, so dass die Angriffe mit hoher Wahrscheinlichkeit erfolgreich verlaufen.

So konnte auch bei einem INFINCO-Kunden die entstandene Sicherheitslücke nicht rechtzeitig geschlossen werden und es wurde eine Schadsoftware am Mailserver platziert, die diesen verschlüsselte.

Nach der Einschaltung des First-Response-Dienstleisters des Versicherers wurde die erforderliche Wiederherstellung des Systems in der Folge von einem externen Cyber-Dienstleister bewerkstelligt. Neben dem Wiederaufbau des Systems durch den Cyber-Sicherheits-Experten fielen noch zusätzliche Aufwendungen für das Schließen der Sicherheitslücke und das Beseitigen der Schadsoftware aus den betroffenen Systemen an.

Da die Wiederherstellungsarbeiten erfolgreich abgeschlossen werden konnten, musste auch nicht auf die geforderte Erpressungsforderung eingegangen werden, welche zwar im Rahmen der Cyberversicherung gedeckt gewesen wäre, verständlicherweise aber nur als letztes Mittel herangezogen wird, wenn keine andere Möglichkeit der Datenwiederherstellung besteht.

Die dem Kunden daraus entstandenen beträchtlichen Kosten wurden von der entsprechend richtig konzipierten Cyber-Versicherung getragen und der Versicherungsnehmer damit schadlos gehalten.

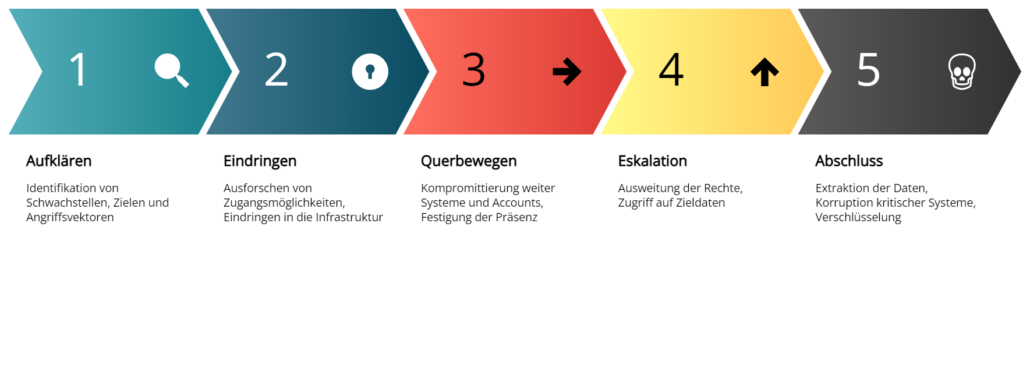

Der typische Ablauf einer Cyber-Attacke

Wir möchten hier darstellen, wir üblicherweise ein Cyber-Angriff abläuft – im Falle der genutzten Zero-Day-Lücken, war es möglich, die ersten 4 Phasen sehr kurz zu halten und aufgrund der Vielzahl von verwundbaren Systemen weitgehend zu automatisieren.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Ein perfekter Angriff: Wie ich fast mein GMail-Konto verloren hätte

Die Zeit, in der man Cyberkriminelle an schlechter Grammatik oder offensichtlichen technischen Fehlern erkennen konnte, ist vorbei. Die neue Generation von KI-gestützten Angriffen ist raffiniert, überzeugend und hochprofessionell.

WEITERLESEN

Der EU AI Act: Regulierung für Künstliche Intelligenz

Am 1. August 2024 trat der "AI Act" der Europäischen Union in Kraft.

WEITERLESEN

Fehleinschätzungen zu NIS2: Wie Unternehmen die Richtlinie unterschätzen!

Über die EU-Richtlinie NIS2 wurde in den letzten Monaten viel berichtet. Sie stellt viele Unternehmen vor große Herausforderungen und zahlreiche Fehleinschätzungen und Missverständnisse erschweren die effektive Umsetzung.

WEITERLESEN