Viele namhafte Cyberversicherer stellen einerseits beim Neuabschluss aber auch bei den jährlichen Vertragsverlängerungen sehr detaillierte Fragen zum Active Directory bzw. insbesondere zu den privilegierten Benutzern bzw. Domainadministratoren. Warum diese Fragen gestellt werden und ob dies auch seine Berechtigung hat, soll hier kurz erläutert werden.

Was ist das Active Directory oder kurz AD?

Das Active Directory ist ein von Microsoft verwendeter Netzwerkverzeichnisdienst. Es ist einer der zentralen Bestandteile der Verwaltung von Windows-basierten Netzwerken und eine wichtige Komponente des Windows-Netzwerks. Informationen über Geräte, Dienste und Einstellungen werden in einer Datenbank gespeichert – es ist der zentrale Identitätsspeicher.

Da ein überwiegender Anteil der Unternehmen bei den Netzwerktechnologien auf Microsoft-basierende Technologien setzt, sind die hier besprochenen Technologien in Unternehmen weit verbreitet. Die hier verwendeten Begrifflichkeiten allerdings kaum, da diese Komponenten dafür sorgen sollen, das es „funktioniert“ – in den IT-Abteilungen sind diese natürlich bestens bekannt. Es geht hier um zahlreiche Grundfunktionen eines Netzwerks, von der Benutzerverwaltung, über die Speicher- und Ressourcenverwaltung bis hin zur Verwaltung der Rechte und noch vieles mehr.

Was sind privilegierte Benutzer bzw. Domain-Administratoren?

Die Rechteverwaltung erhält in Verbindung mit der Cyberversicherung besondere Aufmerksamkeit. Verständlich, da ein potentieller Angreifer meist nicht sofort die weitgehenden Rechte im Netzwerk hat, um eine erfolgreiche Cyber-Attacke auszuführen. In einem vorherigen Artikel haben wir den typischen Ablauf einer Cyber-Attacke bereits erläutert – kurzum, der Angreifer versucht mit verschiedenen Mitteln seine Rechte zu erhöhen.

Weiters muss man zwischen der Person bzw. Tätigkeit „IT-Administrator“ und den Accounts mit unterschiedlichen Berechtigungen unterscheiden, die ein IT-Administrator nutzen sollte. Die erhöhten Rechte sollten immer nur genutzt werden, wenn dies für die Erfüllung der aktuellen Aufgabe notwendig ist.

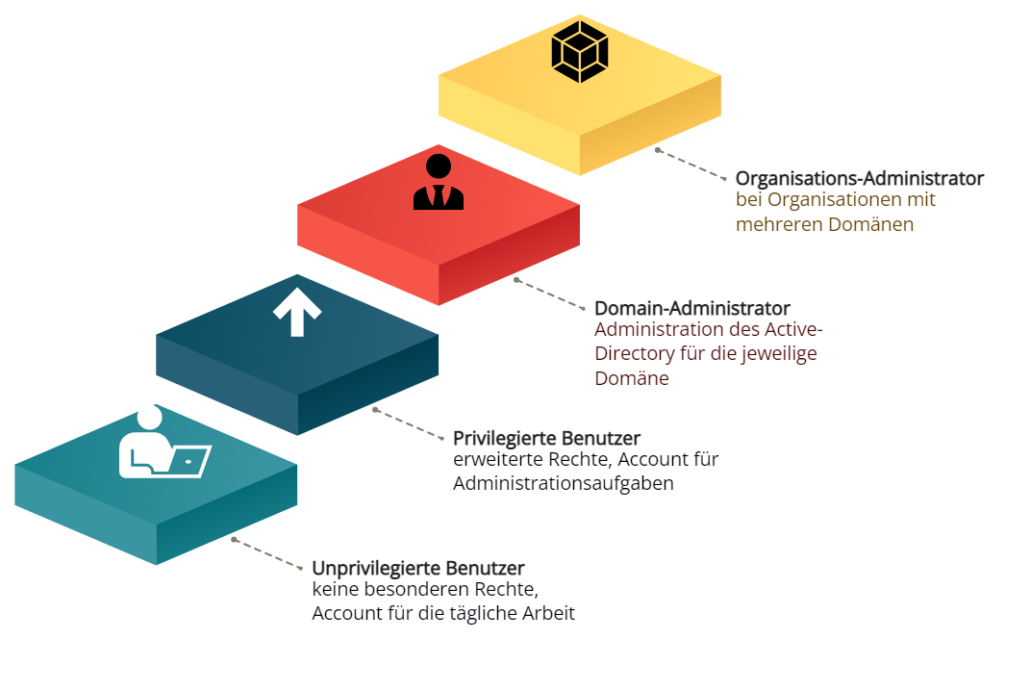

Grob unterscheiden kann man Benutzer-Accounts in Firmennetzwerken meist in drei bzw. vier Gruppen:

Unprivilegierte Benutzer: Diese Benutzer haben meist keine besonderen Rechte, außer dass sie sich anmelden dürfen und ihnen zugewiesene Ressourcen und Programme verwenden dürfen. Auch ein Administrator sollte mit einem solchen Account an seiner Arbeitsstation angemeldet sein. Dieser Account dient wie bei jedem anderen Mitarbeiter der täglichen Arbeit, sprich: er hat eine Mailbox, hat sein Office Programm und sonstige Standardsoftware.

Privilegierte Benutzer: Diese Benutzer werden von IT-Administratoren meist benutzt, um Ihre Administrationsaufgaben zu erfüllen – Anlage neue User, Einrichten/Anpassen der Server und Arbeitsstationen.

Domainadministrator: Dieser nochmals höher privilegierte Account dient der Administration des Active Directory selbst.

Organisationsadministratoren: In Unternehmen mit mehreren Domänen hat dieser User domänenübergreifen die meisten Berechtigungen, wobei für die einzelne Domäne der oben genannte Domainadministrator meist weitgehendere Rechte hat.

Abbildung: schematische Übersicht AD-Accounts

Je nach Anforderungen des Unternehmens können die Bezeichnungen der Rollen und die damit verbundenen Berechtigungen unterschiedlich ausfallen. Die obige Liste und Darstellung können daher abweichen und durchaus auch deutlich granularer aufgebaut sein.

Ziel eines Angreifers wird es im Regelfall sein, einen privilegierten Account und im besten Fall einen Account zur Domain-Administration zu erstellen bzw. zu übernehmen. Dem kann mit einem granularen Konzept vorgebeugt werden, welches dem Least-Privilege-Prinzip (= kein Benutzer soll mehr Rechte haben, als er für die Erfüllung seiner Aufgaben benötigt) folgt.

Welche Sicherheitslücken können sich ergeben?

Die Sicherheit des Active Directory hat in den letzten Jahren sehr an Bedeutung gewonnen und viele Empfehlungen, welche vor wenigen Jahren noch „state-of-the-art“ waren, gelten heute als überholt. Diese Fehler, die teils lange in der Vergangenheit gemacht wurden, beschäftigen Unternehmen teilweise noch bis heute.

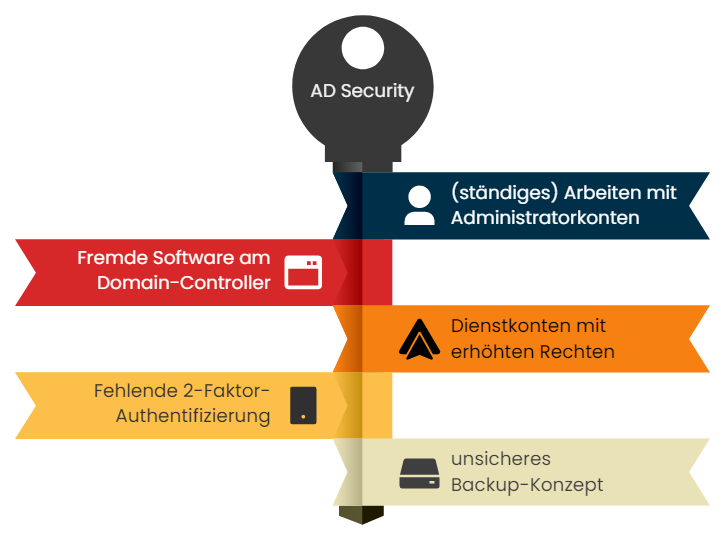

Die häufigsten Sicherheitslücken im Active Directory stellen sich wie folgt dar:

- Arbeit mit Admin-Konten: Aus Bequemlichkeit wird häufig mit den oben erläuterten privilegierten Konten im Alltag gearbeitet. Auch kommt es vor, dass mit diesen Accounts auf regulären Clients gearbeitet wird, welche meist viel leichter kompromittiert werden können als die gut abgesicherte Serverumgebung. Und wenn die Anmeldung auf einem bereits betroffenen Client stattfindet, ist es leicht möglich, dass der Angreifer über diese Anmeldung die unternehmensweit gültigen Zugangsdaten für den privilegierten Account erhält.

- Fremde Software am Domain-Controller: Der Domain Controller steuert das gesamte AD, wird aber oft auch für andere Dienste verwendet – gerade in kleineren Netzwerken. Jeder darüber hinaus genutzte Dienst am Domain-Controller enthält potentiell weitere Sicherheitslücken und erhöht das Risiko von erfolgreichen Angriffen.

- Dienstkonten in der Domainadministratoren-Gruppe: Automatisch ausgeführte Dienste sollten sich niemals in der DA-Gruppe sondern immer über eigene Dienstkonten ausgeführt werden, welche nur die notwendigen Rechte besitzen. Aus Bequemlichkeit, gerade bei Services, die weitgehende Rechte erfordern, werden diese gerne in der DA-Gruppe „geparkt“.

- Fehlende 2-Faktor-Authentifizierung für Administrationsaufgaben: Für die privilegierten Konten sollte immer eine 2FA-Authentifizierung genutzt werden. Welche Vorteile eine 2FA hat und warum sie nach Möglichkeit immer eingesetzt werden sollte, lesen Sie hier.

- Keine domainfremden Backups: Wenn es doch dazu kommt, dass das AD kompromittiert wird, sollte zumindest das Backup-System vom AD unabhängig aufgestellt sein. Natürlich versuchen die Hacker, um den Cyber-Angriff erfolgreich abschließen zu können, auch die Backup-Struktur anzugreifen – wenn sich diese im selben AD befindet und der Angreifer bereits erhöhte Rechte besitzt, kann man davon ausgehen, dass auch das Backup von der Cyber-Attacke betroffen sein wird.

Abbildung: häufige Sicherheitslücken im Active Directory

Es gibt noch zahlreiche andere Fehler, welche im Umgang mit AD begangen werden können. Es wird sich daher auf lange Sicht lohnen, wenn man das eigene Active Directory einer Überprüfung (ggfls. auch extern) unterzieht.

Ein guter Anhaltspunkt dafür ist z.B. der Active Directory Security Halftime Report von Semperis.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Ein perfekter Angriff: Wie ich fast mein GMail-Konto verloren hätte

Die Zeit, in der man Cyberkriminelle an schlechter Grammatik oder offensichtlichen technischen Fehlern erkennen konnte, ist vorbei. Die neue Generation von KI-gestützten Angriffen ist raffiniert, überzeugend und hochprofessionell.

WEITERLESEN

Der EU AI Act: Regulierung für Künstliche Intelligenz

Am 1. August 2024 trat der "AI Act" der Europäischen Union in Kraft.

WEITERLESEN

Fehleinschätzungen zu NIS2: Wie Unternehmen die Richtlinie unterschätzen!

Über die EU-Richtlinie NIS2 wurde in den letzten Monaten viel berichtet. Sie stellt viele Unternehmen vor große Herausforderungen und zahlreiche Fehleinschätzungen und Missverständnisse erschweren die effektive Umsetzung.

WEITERLESEN