Hard- und Software enthält zahlreiche Sicherheitslücken, die von Hackern ausgenutzt werden können, um sensible Daten zu stehlen oder Systeme zu manipulieren. Um diese Sicherheitslücken zu identifizieren und ihre Schwere zu bewerten, wurde das Common Vulnerability Scoring System (CVSS) entwickelt, welches aktuell bereits in der Version 4 existiert. Dieses Bewertungssystem hat sich zwischenzeitlich als Standard etabliert und jeden Tag finden sich in entsprechenden Datenbanken hunderte neue Einträge zu Sicherheitslücken, welche weltweit festgestellt werden. CVSS kann kostenfrei genutzt werden, und wird von FIRST, einer US-NPO, herausgegeben und gewartet.

Auch im Hinblick auf Cyberversicherungen hat CVSS bereits einen gewissen Einfluss, da Versicherer häufig einen zeitlich einzuhaltenden Rahmen für die Behebung von schweren Sicherheitslücken vorgeben. Um hier ein objektives Kriterium für eine „schwere“ Sicherheitslücke darstellen zu können , wird meist der CVSS-Score herangezogen.

In diesem Artikel erklären wir, wie CVSS v4.0 Scores berechnet werden und welche Parameter dabei eine Rolle spielen. Wir konzentrieren uns hier auf die wesentlichen Faktoren, um den Artikel lesbar zu gestalten. Wer sich intensiv mit dem Thema auseinander setzen möchte, kann das Regelwerk direkt beim „Erfinder“ dieses Bewertungssystems einsehen: https://www.first.org/cvss/user-guide

Was ist CVSS v4.0?

CVSS v4.0 ist die neueste Version des offenen Bewertungssystems, das entwickelt wurde, um die Schwere von Sicherheitslücken in Computern und Netzwerken zu bewerten. Ziel des Systems ist es, eine einheitliche Methode zur Bewertung von Sicherheitslücken zu schaffen, um Vergleiche zwischen verschiedenen Schwachstellen zu ermöglichen.

Wie werden CVSS v4.0 Scores berechnet?

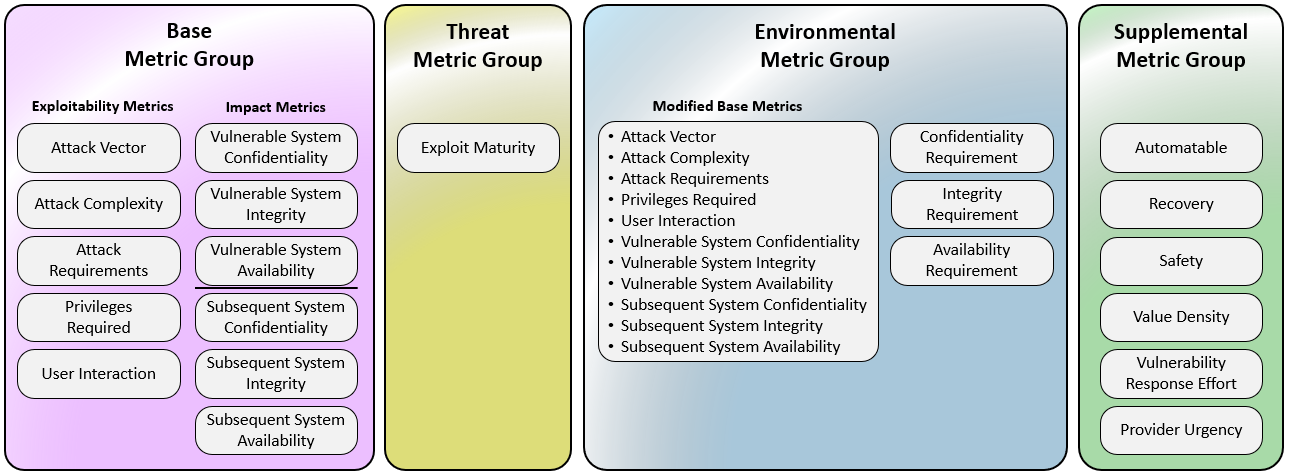

Ein CVSS v4.0 Score ist eine Zahl zwischen 0 und 10, die die Schwere einer Sicherheitslücke angibt. Je höher der Score, desto schwerwiegender die Sicherheitslücke. Die Berechnung des CVSS-Scores erfolgt anhand von vier Hauptkategorien:

Base Metrics: Diese Kategorie bewertet die grundlegenden Eigenschaften der Sicherheitslücke unabhängig von zeitlichen und Umgebungsfaktoren. Haupteinflussfaktoren sind hier, wie leicht eine Sicherheitslücke auszunutzen ist und wie schwer die Folgen der erfolgreichen Ausnutzung für das betroffene und angeschlossene Systeme sind.

Threat Metrics: In dieser Kategorie geht es um Einflussfaktoren, welche sich mit der Zeit ändern können – gesicherte Informationen darüber, dass die Sicherheitslücke noch nicht ausgenutzt wird bzw. keine Anleitung für die Ausnutzung der Sicherheitslücke öffentlich verfügbar ist, wirken sich positiv auf den Score aus.

Environmental Metrics: Diese Kategorie berücksichtigt spezifische Umgebungsfaktoren, die von der individuellen Umgebung abhängen und passen den Base Score an die spezifische Umgebung, in der das verwundbare System betrieben wird, an. Dies erlaubt damit eine individuelle Bewertung in Bezug auf das bestehende Umgebungsumfeld und das Assessment einer Sicherheitslücke in Bezug auf eine spezifische Infrastruktur.

Supplemental Metrics: Auch hier besteht die Möglichkeit der Bewertung der Sicherheitslücke in Bezug auf externe Faktoren der Sicherheitslücke.

Base Metrics

Die Base Metrics bestehen aus 2 Untergruppen – die „Exploitability Metrics“, welche sich ausschließlich mit der Sicherheitslücke auf dem betroffenen System beschäftigen und sich folgendermaßen zusammensetzen:

Attack Vector (AV): Wie kann die Sicherheitslücke ausgenutzt werden?

Network (N): höchster Score, da Angriff über das Internet möglich

Adjacent (A): etwas niedrigerer Score, da zugriff auf das lokale Netzwerk bzw. angeschlossene Systeme erforderlich

Local (L): noch niedrigerer Score, da Zugang zum System (bspw. RDP, SHH) nötig

Physical (P): niedrigster Score, da direkter physischer Zugriff auf das System erforderlich

Attack Complexity (AC): Wie komplex ist der Angriff?

Low (L): höherer Score, da einfach auszunutzen

High (H): niedrigerer Score, da komplex auszunutzen, beispielsweise die Umgehung von Sicherheitsmaßnahmen oder die Aneignung anderweitiger Informationen

Attack Requirements (AT): Welche Voraussetzungen müssen für den Angriff erfüllt sein?

None (N): höchster Score, da keine besonderen Voraussetzungen nötig

Present (P): niedrigerer Score, da spezielle Bedingungen erfüllt sein müssen, die nicht der alleinigen Kontrolle des Angreifers unterliegen

Privileges Required (PR): Welche Rechte benötigt der Angreifer bereits vorab, um die Sicherheitslücke ausnutzen zu können?

None (N): höchster Score, da keine Rechte nötig

Low (L): mittlerer Score, da grundlegende Rechte nötig

High (H): niedrigster Score, da umfangreiche Rechte erforderlich

User Interaction (UI): Benötigt der Angriff eine Interaktion mit dem Benutzer?

None (N): höherer Score, da keine Benutzerinteraktion nötig

Passive (P): niedrigerer Score, da passive Benutzerinteraktion erforderlich bzw. eine Benutzerinteraktion, welche als unfreiwillig angesehen werden kann (Besuch einer Website, Klick auf einen Link usw.)

Active (A): niedrigster Score, da aktive Benutzerinteraktion nötig, welche als verdächtig angesehen werden muss (z.B. Ablage eines Files in einem speziellen Verzeichnis oder einfügen eines Codes in den Sourcecode eines Programms oder einer Website)

Die zweite Kategorie in den Base Metrics stellen die „Impact Metrics“ dar, welche die typischen Auswirkungen eines erfolgreichen Angriffs bewerten sollen, wobei hier einerseits nach Auswirkungen auf das betroffene System selbst und Auswirkungen auf weitere Systeme unterschieden wird.

Bei den Auswirkungen selbst wird unterschieden nach Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit – je größer die Auswirkungen auf die einzelnen Bereiche sind, desto höher fällt selbstverständlich auch der Score aus.

Threat-Metrics

Die Threat Metrics (Bedrohungsmetriken) sind dazu da, einzuschätzen, wie wahrscheinlich es ist, dass eine Sicherheitslücke tatsächlich ausgenutzt wird. Diese Einschätzung basiert auf aktuellen Informationen über Angriffstechniken oder verfügbaren Exploit-Code (also Programmcode, der die Schwachstelle ausnutzt). Der Hauptfokus liegt dabei auf der sogenannten “Exploit Maturity“ (Exploit-Reife). Diese misst im Grunde, wie einfach es für Angreifer ist, eine Sicherheitslücke auszunutzen. Je einfacher es ist, desto höher fällt der Wert aus, was auf eine größere Bedrohung hinweist.

Die Idee dahinter ist, dass diese Informationen regelmäßig aktualisiert werden sollten, am besten durch automatisierte Systeme. So bleibt die Bedrohungseinschätzung immer auf dem neuesten Stand.

Environmental Metrics

Die Environmental Metrics (Umgebungsmetriken) repräsentieren die Eigenschaften einer Sicherheitslücke, die für die spezifische Umgebung eines Nutzers relevant und einzigartig sind. Sie ermöglichen es dem Analysten, den resultierenden Score basierend auf der Bedeutung des betroffenen IT-Assets für die Organisation anzupassen. Dabei werden Faktoren berücksichtigt wie:

- Vorhandene Sicherheitskontrollen, die mögliche Konsequenzen eines erfolgreichen Angriffs mildern können.

- Die relative Wichtigkeit des verwundbaren Systems innerhalb der IT-Infrastruktur.

- Mögliche Überschreibungen einzelner Base Metric-Werte basierend auf spezifischen Eigenschaften der Umgebung des Nutzers

Der Zweck dieser Metriken ist es, den CVSS-Score an die spezifische Umgebung einer Organisation anzupassen und so eine genauere Einschätzung der Bedrohung zu ermöglichen.

Supplemental Metrics

Die Supplemental Metrics (Ergänzende Metriken) sind eine neue, optionale Gruppe von Metriken, die zusätzliche externe Attribute einer Sicherheitslücke beschreiben und messen. Sie bieten Kontextinformationen, die in verschiedenen Umgebungen unterschiedlich verwendet werden können. Sie haben keinen direkten Einfluss auf den endgültigen CVSS-Score.

Bewertung des CVSS-Scores

Die Berechnung des CVSS v4.0 Scores erfolgt durch komplexe Formeln, die die oben genannten Parameter berücksichtigen – einen entsprechenden Rechner findet man bei first.org. Der resultierende Score kann in folgende Schweregrade eingeteilt werden:

Kritisch (9,0-10,0): Höchste Dringlichkeit, sofortige Behebung erforderlich

Hoch (7,0-8,9): Hohe Priorität, zeitnahe Behebung empfohlen

Mittel (4,0-6,9): Moderate Priorität, Behebung planen

Niedrig (0,1-3,9): Geringe Priorität, Behebung nach Ressourcenverfügbarkeit

Kein (0,0): Keine Maßnahmen erforderlich

Die Verdichtung all der o.g. Kriterien auf eine Zahl bringt Vorteile und Nachteile mit sich auf die wir im folgenden gerne eingehen möchten.

Vor- und Nachteile von CVSS

CVSS ist ein unverzichtbares Tool in der heutigen Sicherheitslandschaft und bietet die folgenden Vorteile:

- Standardisierung: CVSS bietet eine einheitliche Sprache zur Beschreibung von Sicherheitslücken.

- Priorisierung: Organisationen können CVSS-Scores nutzen, um zu entscheiden, welche Schwachstellen zuerst adressiert werden sollten.

- Risikobewertung: CVSS hilft bei der Einschätzung des Gesamtrisikos für IT-Systeme.

- Kommunikation: CVSS erleichtert die Kommunikation über Sicherheitsrisiken zwischen technischen und nicht-technischen Stakeholdern.

Trotz seiner Nützlichkeit hat CVSS aber auch Einschränkungen:

- Komplexität: Die detaillierte Natur von CVSS kann für Nicht-Experten überwältigend sein.

- Kontextabhängigkeit: CVSS-Scores berücksichtigen nicht den vollen Kontext einer Schwachstelle in einer spezifischen Umgebung, wobei in der letzten Version 4.0 große Fortschritte gemacht wurden und für diese subjektive Bewertung nun ein eigenes Framework zur Verfügung steht.

- Überbewertung: Einige argumentieren, dass CVSS dazu neigt, die Schwere von Schwachstellen zu überbewerten.

- Zeitaufwand: Die genaue Bewertung einer Schwachstelle kann zeitaufwändig sein.

Fazit

CVSS ist ein mächtiges Werkzeug zur Bewertung und Kommunikation von IT-Sicherheitsrisiken. Es bietet eine standardisierte Methode zur Quantifizierung der Schwere von Sicherheitslücken, die sowohl für IT-Experten als auch für Entscheidungsträger wertvoll ist. Durch die Berücksichtigung verschiedener Faktoren – von der grundlegenden Natur der Schwachstelle über zeitabhängige Faktoren bis hin zu spezifischen Umgebungsaspekten – liefert CVSS ein umfassendes Bild des Risikos.

Während CVSS nicht perfekt ist und seine Grenzen hat, bleibt es ein wesentlicher Bestandteil moderner IT-Sicherheitspraktiken. Es hilft Organisationen, ihre Ressourcen effektiv zu priorisieren und ihre Systeme gegen die dringendsten Bedrohungen zu schützen. Für jeden, der in der IT-Sicherheit arbeitet oder Entscheidungen in diesem Bereich trifft, ist ein grundlegendes Verständnis von CVSS unerlässlich. Es ermöglicht fundierte Entscheidungen und verbessert die Kommunikation über Sicherheitsrisiken.