1. Einführung in die Endpunkt-Sicherheit

Die Endpunkt-Sicherheit ist ein entscheidender Aspekt der IT-Sicherheit, da sie den Schutz von Endgeräten wie Laptops, Smartphones und Tablets vor Cyberangriffen und Datenverlust gewährleistet. Sie umfasst verschiedene Maßnahmen wie Antivirensoftware, Firewalls, Verschlüsselungstechnologien und Zugriffskontrollen. Endpunkt-Sicherheit ist besonders wichtig, da Endgeräte meist mit dem Internet verbunden sind und somit einem hohen Risiko ausgesetzt sind. Eine effektive Endpunkt-Sicherheitsstrategie ist unerlässlich, um vertrauliche Daten zu schützen, Geschäftsprozesse aufrechtzuerhalten und das Vertrauen von Kunden und Partnern zu gewinnen.

1.1 Was ist Endpunkt-Sicherheit?

Endpunkt-Sicherheit bezieht sich auf den Schutz von Endgeräten wie Desktop-Computern, Laptops, Smartphones und Tablets vor potenziellen Bedrohungen und Angriffen. Diese Endpunkte stellen oft den ersten Zugangspunkt für böswillige Akteure dar und sind daher besonders anfällig für Angriffe. Endpunkt-Sicherheit ist kein singulärer Ansatz sondern umfasst verschiedenste Maßnahmen, auf die wir weiter unten eingehen werden. Durch eine umfassende Endpunkt-Sicherheitsstrategie können Unternehmen ihre vertraulichen Daten schützen und potenzielle Sicherheitslücken minimieren.

1.2 Warum ist Endpunkt-Sicherheit wichtig?

Endpunkt-Sicherheit ist von entscheidender Bedeutung, da die Anzahl und Komplexität von Cyberangriffen ständig zunimmt. Endgeräte sind oft das schwächste Glied in der Sicherheitskette und ein beliebtes Ziel für Angreifer. Ein erfolgreicher Angriff auf einen Endpunkt kann bereits zu erheblichen finanziellen Verlusten, Datenlecks, Rufschädigung und Betriebsunterbrechungen führen. Eine effektive Endpunkt-Sicherheitsstrategie schützt nicht nur Daten und Systeme, sondern erfüllt auch Compliance-Anforderungen und wahrt das Vertrauen von Kunden. Darüber hinaus ermöglicht eine robuste Endpunkt-Sicherheitslösung eine frühzeitige Erkennung und schnelle Reaktion auf Angriffe, was die Auswirkungen von Sicherheitsverletzungen minimiert und die Wiederherstellungszeit verkürzt.

1.3 Aktuelle Bedrohungen für Endpunkte

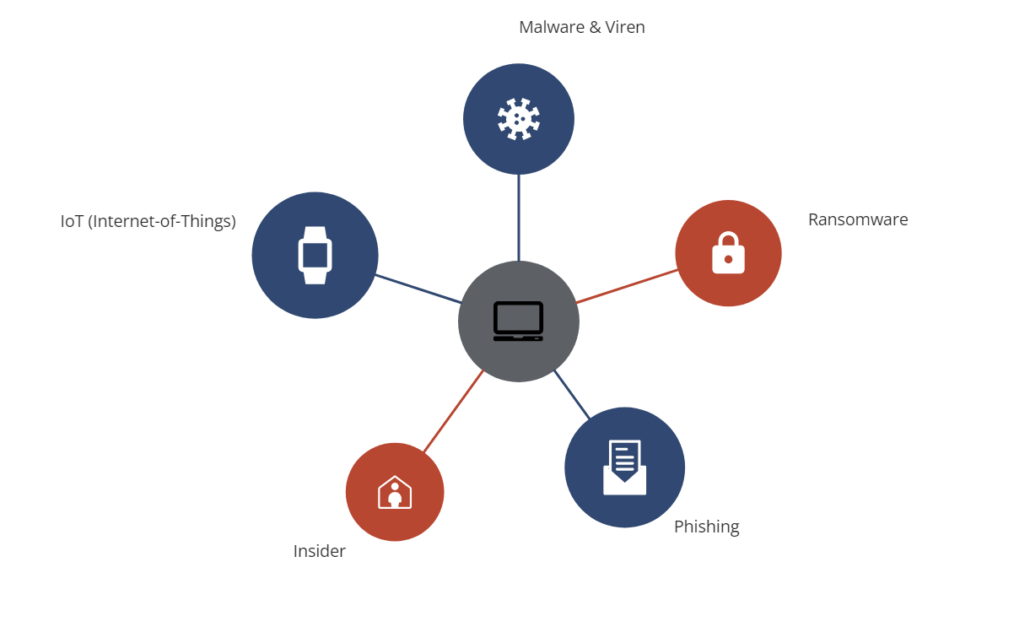

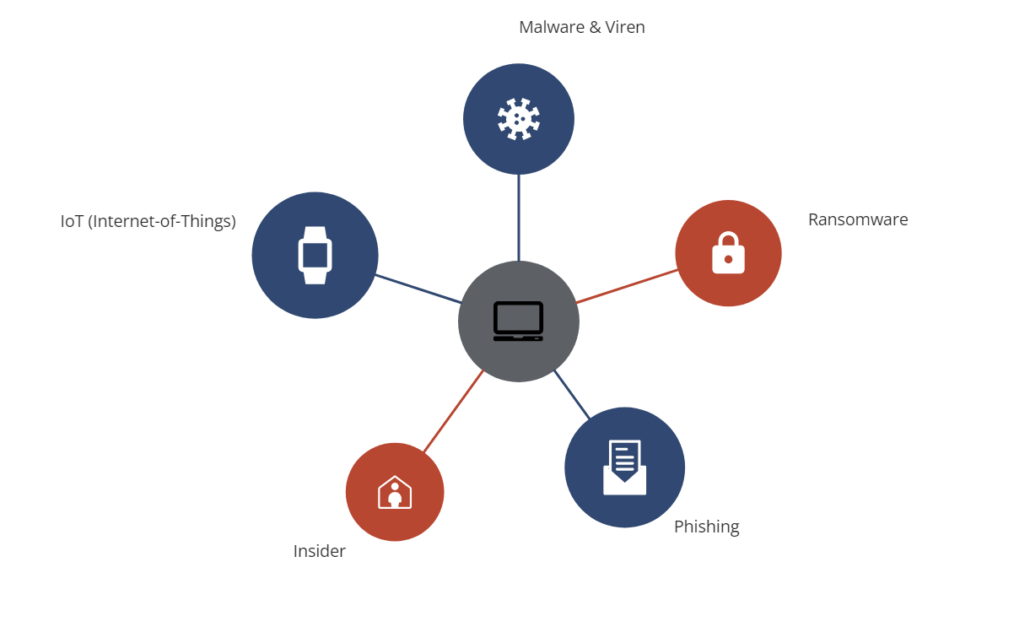

Aktuelle Bedrohungen für Endpunkte sind vielfältig und entwickeln sich ständig weiter.

aktuelle Bedrohungen für Endpunkte

Eine der größten Bedrohungen sind Malware und Viren, die Endgeräte infizieren und sensible Daten stehlen oder den Zugriff darauf blockieren können. Ransomware-Angriffe, bei denen die Angreifer Lösegeld für die Freigabe der Daten fordern, sind ebenfalls ein wachsendes Problem, wobei das Ziel des Ransomware-Angriffs meist nicht der Endpoint selbst ist, sondern die Daten, auf die der Endpoint Zugriff hat. Phishing-Angriffe, bei denen Benutzer dazu verleitet werden, vertrauliche Informationen preiszugeben, sind nach wie vor weit verbreitet. Zudem spielen auch Insider-Bedrohungen, bei denen Mitarbeiter böswillig oder fahrlässig handeln, eine wichtige Rolle. Mit der zunehmenden Verbreitung von IoT-Geräten eröffnen sich auch neue Angriffsvektoren, da diese oft nicht ausreichend abgesichert sind. Aus diesen vielfältigen Bedrohungen leiten sich dann auch die Grundprinzipien ab, auf die wir in der Folge eingehen werden.

2. Grundprinzipien der Endpunkt-Sicherheit

Die Grundprinzipien der Endpunkt-Sicherheit bilden die Basis für einen effektiven Schutz von Endgeräten und beschreiben die wichtigsten Maßnahmen, um ein solides Fundament für eine effektive Endpunkt-Sicherheitsstrategie aufbauen zu können.

2.1 Identifizierung und Authentifizierung von Endpunkten

Die Identifizierung und Authentifizierung von Endpunkten ist ein zentrales Prinzip der Endpunkt-Sicherheit. Hierbei wird jedem Endgerät eine eindeutige Identität zugewiesen, um sicherzustellen, dass nur autorisierte Geräte auf das Netzwerk zugreifen können. Dies wird in der Regel durch die Verwendung von Zertifikaten oder eindeutigen Benutzerdaten ermöglicht.

Eine starke Authentifizierung wiederrum stellt sicher, dass nur berechtigte Benutzer Zugriff auf die Geräte haben. Dies kann durch die Verwendung von Passwörtern, biometrischen Daten oder Zwei-Faktor-Authentifizierung erreicht werden. Die Identifizierung und Authentifizierung von Endpunkten ist ein wesentlicher Schutzmechanismus, um potenzielle Angriffe zu verhindern und die Integrität des Netzwerks zu gewährleisten.

2.2 Sicherheitsrichtlinien für Endpunkte

Sicherheitsrichtlinien für Endpunkte sind von entscheidender Bedeutung, um Unternehmen vor Cyberangriffen und Datenverlust zu schützen. Mit der zunehmenden Vernetzung von Geräten und Systemen wird es immer wichtiger, robuste Sicherheitsmaßnahmen zu implementieren, um vertrauliche Informationen zu schützen. Durch die Einhaltung klar definierter Richtlinien können Unternehmen sicherstellen, dass ihre Endpunkte sicher sind und potenzielle Schwachstellen minimiert werden. Diese Richtlinien sollten regelmäßig aktualisiert werden, um der sich ständig verändernden Bedrohungslandschaft gerecht zu werden und sicherzustellen, dass die neuesten Sicherheitsstandards eingehalten werden. Indem Unternehmen ihren Mitarbeitern klare Vorgaben machen und Schulungen zur Sensibilisierung für Cybersicherheit anbieten, können sie die Sicherheit ihrer Endpunkte verbessern und das Risiko von Datenschutzverletzungen erheblich reduzieren. Die Implementierung solcher Sicherheitsrichtlinien ist daher unerlässlich für jedes Unternehmen, das seine Daten schützen möchte.

2.3 Patch-Management und Aktualisierungen

Dass Unternehmen ihre Systeme regelmäßig aktualisieren und patchen, um Sicherheitslücken zu schließen und ihre Daten vor potenziellen Bedrohungen zu schützen ist eine Grundvoraussetzung für IT-Sicherheit. Patch-Management und Aktualisierungen spielen eine entscheidende Rolle in der Aufrechterhaltung der Integrität und Leistungsfähigkeit von IT-Infrastrukturen. Ein effektives Patch-Management ermöglicht es Unternehmen, die neuesten Updates für Betriebssysteme, Anwendungen und andere Softwarekomponenten schnell zu implementieren. Dies gewährleistet nicht nur die Behebung von Sicherheitslücken, sondern auch die Verbesserung der Stabilität und Funktionalität der Systeme.

Darüber hinaus helfen regelmäßige Aktualisierungen dabei, Schwachstellen zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden können. Dies ist besonders wichtig angesichts der ständig wachsenden Bedrohungslandschaft im Bereich der Cyberkriminalität.

Ein weiterer Vorteil des Patch-Managements besteht darin, dass es in den meisten Fällen Zeit und Energie spart. Wenn diese Prozesse weitgehend automatisiert werden, können Unternehmen ihre Ressourcen effizienter nutzen und Arbeitsabläufe optimieren. Dadurch bleibt mehr Zeit für andere geschäftliche Prioritäten. Dabei ist natürlich zu beachten, dass Patch-Management kein einmaliger Vorgang ist – neue Bedrohungen tauchen ständig auf, weshalb ein kontinuierlicher Überwachungs- und Aktualisierungsprozess erforderlich ist. Unternehmen sollten daher sicherstellen, dass sie über geeignete Mechanismen verfügen, um Patches schnell und effizient zu implementieren und ihre Systeme auf dem neuesten Stand zu halten. Nur so können sie den wachsenden Herausforderungen der digitalen Welt gerecht werden.

2.4 Schutz vor Malware und Viren

Eine Möglichkeit, sich vor Malware und Viren zu schützen, besteht darin, eine zuverlässige Antivirensoftware zu verwenden. Diese Programme scannen kontinuierlich Ihr System auf schädliche Dateien und blockieren sie, bevor sie Schaden anrichten können.

Ein weiterer wichtiger Schritt zum Schutz vor Malware und Viren ist eine regelmäßige Schulung und Awarenessbildung bei den Mitarbeitern. Vorsichtig beim Öffnen von E-Mail-Anhängen oder dem Besuch von unbekannten Websites zu sein sollte nicht nur im Arbeitsalltag selbstverständlich sein. Entsprechende Sicherheitssoftware ist bei der Einhaltung dieser Regeln hilfreich.

Aktualität ist ebenfalls ein Schlüsselfaktor im Kampf gegen Malware und Viren. Betriebssysteme sollten immer auf dem neuesten Stand gehalten werden, da Software-Updates oft wichtige Sicherheitspatches enthalten. Gleiches gilt für andere Anwendungen wie Browser oder Office-Suiten – das oben beschriebene Patch-Management ist hier unerlässlich, um Schwachstellen zu schließen und das Risiko von Infektionen zu minimieren.

2.5 Verschlüsselung und Datenintegrität

Verschlüsselung und Datenintegrität sind ebenfalls entscheidende Aspekte der Endpunkt-Sicherheit. Durch Verschlüsselung werden sensible Daten auf den Endgeräten vor unbefugtem Zugriff geschützt. Dadurch wird sichergestellt, dass selbst im Falle eines Verlustes eines Endpunktes die Informationen nicht von Dritten missbraucht werden können – wenn beispielsweise ein Laptop im Zug liegen gelassen wird. Zusätzlich zur Verschlüsselung ist auch die Gewährleistung der Datenintegrität von großer Bedeutung. Dies bedeutet, dass Daten während der Übertragung oder Speicherung nicht verändert oder manipuliert werden können. Durch Methoden wie Hashing oder digitale Signaturen können die Integrität der Daten überprüft und Manipulationen erkannt werden. Die Kombination von Verschlüsselung und Datenintegrität sorgt für einen effektiven Schutz sensibler Informationen auf den Endpunkten.

Erfahren Sie mehr…

In einem nachfolgenden Artikel werden wir darauf eingehen, welche Arten von Endpunkt-Sicherheitslösungen es gibt und auch auf die Best-Practices hinsichtlich Endpoint-Security eingehen. Nicht zuletzt werden wir auch auf die Herausforderungen und absehbare Entwicklungen in diesem Bereich eingehen.