Wie viele andere Systeme, welche früher eigenständig betrieben wurden und früher eigentlich nicht mit den IT-Systemen in Verbindung gebracht wurden, sind Telefonanlagen heutzutage in die IT-Systeme eingebunden und werden inzwischen häufig auch nicht durch Unternehmen, welche sie verwenden, selbst betrieben, sondern als Service zugekauft. Diese virtuellen Telefonanlagen, welche inzwischen als Standardsoftware vertrieben werden, erlauben eine schnelle Einrichtung und Nutzung mit einer hohen Servicequalität, da die Anbieter ihre Telefonanlagen professionell betreuen können und Anpassungen an der Infrastruktur jederzeit vorgenommen werden können.

Telefonanlage = IT-System

Durch die Nutzung von Standardsoftware entstehen Vorteile, da es aber nun viele Nutzer derselben Software gibt (welche auch direkt mit dem Internet verbunden ist, damit die Telefonanlage in Zeiten von Home-Office auch von außerhalb genutzt werden kann), entstehen dadurch auch lohnende Angriffsvektoren für Angriffe auf die Infrastruktur der Telefonanlagen. Bei einem erfolgreichen Angriff auf die Telefonanlage kann diese für eigene Zwecke genutzt werden und die Angreifer können ohne großen Aufwand einen beträchtlichen Schaden bei den betroffenen Unternehmen verursachen.

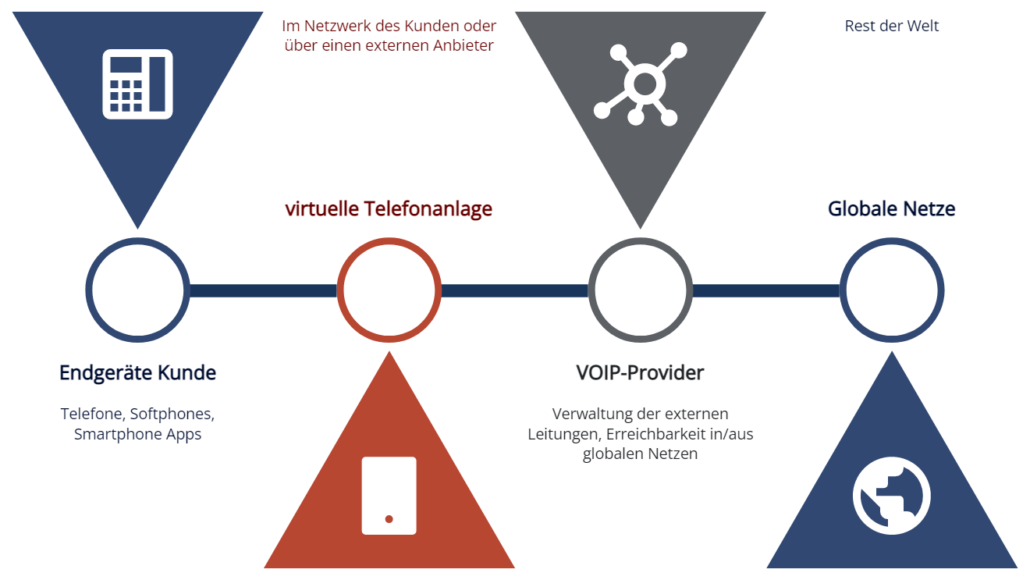

Neben der Telefonanlage gibt es dann noch den VOIP-Betreiber mit dem man einen separaten Vertrag schließen muss, welcher für die Vermittlung der Verbindungen in die fremden Netze zuständig ist. Die Zugangsdaten zum VOIP-Provider müssen in der Telefonanlage hinterlegt werden, damit diese über die zugewiesene Rufnummer erreichbar ist bzw. man auch Teilnehmer außerhalb der eigenen Telefonanlage erreichen kann.

Schematische Darstellung der Funktionsweise einer VOIP-Telefonanlage

Was ist passiert?

Einer unserer Kunden betreibt bereits seit längerem eine virtuelle Telefonanlage in Verbindung mit einem VOIP-Provider. Der Kunde hatte Zugriff auf die Telefonanlage, damit er auch selbst die Möglichkeit hat, Änderungen an den Einstellungen vorzunehmen. Im Frühjahr verschaffte sich ein Angreifer Zugriff auf die Telefonanlage – ob der Angreifer eine Sicherheitslücke in der Software der Telefonanlage ausnutzte oder beispielsweise über Phishing zu den Zugangsdaten kam, ist unklar.

Nachdem sich der Angreifer Zugriff verschafft hatte, wartete er einen günstigen Zeitpunkt ab, an dem die Telefonanlage nicht genutzt wird (Sonntag), um die Systeme für seine Zwecke auszunutzen. Mit Hilfe eines Software-Bots wurden innerhalb von kürzester Zeit auf allen verfügbaren Leitungen Gespräche über Satellitentelefone auf Mehrwertnummern in ein entlegenes Land geführt. Somit summierten sich innerhalb von kürzester Zeit immens hohe Telefongebühren. Ein noch größerer Schaden konnte durch die Geistesgegenwart eines Mitarbeiters beim VOIP-Betreiber vermieden werden, da ihm das System diese ungewöhnliche Aktivität anzeigte und er sich dadurch veranlasst sah, ausgehende Auslandsverbindungen auf der Ebene des VOIP-Providers für den Kunden zu sperren. Damit wurde dem Angreifer die Möglichkeit genommen, weitere schädigende Anrufe über die Telefonanlage zu tätigen.

Nichtsdestotrotz sind innerhalb des kurzen Zeitraums bis zur Sperrung durch den VOIP-Betreiber Telefongebühren in der Höhe von ca. EUR 4.000 (ca. 70 Telefonate mit insg. ca. 700 Minuten) angefallen, welche auch vom VOIP-Provider beim Kunden eingefordert wurden, da dem VOIP-Betreiber durch die getätigten Telefonate ja auch selbst Kosten entstehen – auf einen Teil der Forderungen wurde vom VOIP-Anbieter verzichtet. Weiters musste die Telefonanlage neu aufgesetzt werden, um sicherzustellen, dass der Angreifer nicht weiter im System verankert ist und dies für einen weiteren Angriff ausnutzt – auch dafür entstanden Kosten in der Höhe von ca. EUR 1.000.

Wie sieht es mit dem Versicherungsschutz aus?

Grundlage für einen Leistungsanspruch auf die entstandenen Telefongebühren aus einem solchen Ereignis kann einerseits eine Cyber-Versicherung sein, welche einen entsprechenden Deckungsbaustein mit Vertrauensschaden oder Telefon-Hacking bietet, oder eine eigenständige Vertrauensschadenversicherung. Die Voraussetzungen für eine Leistung aus der Vertrauensschadenversicherung sind meist die rechtswidrige Handlung (was hier durch § 148a StGB unserer Ansicht verwirklicht wurde), der unmittelbare Schaden und ggfls. auch die Bereicherungsabsicht des Dritten. Auch die Wiederherstellungskosten können über die Vertrauensschadenversicherung oder den entsprechenden Baustein meist abgerechnet werden, da diese Kosten auch unmittelbar durch das Schadenereignis ausgelöst werden. Eine individuelle Prüfung der zugrunde liegenden Bedingungen und des genauen Hergangs ist natürlich jedenfalls erforderlich.

Besteht kein Vertrauensschadenbaustein werden zumindest die Wiederherstellungskosten für die Telefonanlage erstattbare Kosten im Rahmen der Cyberversicherung sein, insofern die Telefonanlage durch den VN selbst betrieben wird und nicht als Service von einem Drittanbieter genutzt wird.

In diesem konkreten Fall war keine Cyberversicherung vorhanden, jedoch konnte über die durch den Kunden bei uns abgeschlossene Vermögensschadenhaftpflichtversicherung, welche auch einen Vertrauensschadenbaustein enthält, der Schaden vollumfänglich abzüglich dem vereinbarten Selbstbehalt abgerechnet werden.

Auch im Rahmen unseres Cyber-Antragsmodells wäre dieser Schaden natürlich auch vollumfänglich versichert.

Unsere Produkte

D&O

Für Unternehmen, Stiftungen, Vereine, einzelne Personen & D&O mit Strafrechtschutz

CYBER

Für Dienstleister & Gewerbe, Versicherungs-Vermitttler, Produktions-Unternehmen etc.

SPEZIAL STRAF-RECHTSSCHUTZ

Strafrechtsschutz, Manager-Rechtsschutz, Steuerberater & Wirtschaftsprüfer

CRIME

Finanzinstitutionen,

Kommerzielle Kunden

VERMÖGENSSCHADEN-HAFTPFLICHT

Finanzinstitute, Private Equity, Werbung & Medien etc.

Lesen Sie hier weiter

Ein perfekter Angriff: Wie ich fast mein GMail-Konto verloren hätte

Die Zeit, in der man Cyberkriminelle an schlechter Grammatik oder offensichtlichen technischen Fehlern erkennen konnte, ist vorbei. Die neue Generation von KI-gestützten Angriffen ist raffiniert, überzeugend und hochprofessionell.

WEITERLESEN

Der EU AI Act: Regulierung für Künstliche Intelligenz

Am 1. August 2024 trat der "AI Act" der Europäischen Union in Kraft.

WEITERLESEN

Fehleinschätzungen zu NIS2: Wie Unternehmen die Richtlinie unterschätzen!

Über die EU-Richtlinie NIS2 wurde in den letzten Monaten viel berichtet. Sie stellt viele Unternehmen vor große Herausforderungen und zahlreiche Fehleinschätzungen und Missverständnisse erschweren die effektive Umsetzung.

WEITERLESEN